Un rootkit este un tip de software care permite unui atacator să obțină controlul asupra computerului unei victime. Un rootkit poate fi folosit pentru a controla de la distanță mașina victimei, pentru a fura date sensibile sau chiar pentru a lansa atacuri asupra altor computere. Rootkit-urile sunt greu de detectat și îndepărtat și adesea necesită instrumente și expertiză speciale. Cum funcționează rootkit-urile? Rootkit-urile funcționează prin exploatarea vulnerabilităților din sistemul de operare sau software. Odată instalat rootkit-ul, acesta poate fi folosit pentru a obține acces la mașina victimei. Rootkit-urile pot fi folosite pentru a controla de la distanță mașina victimei, pentru a fura date sensibile sau chiar pentru a lansa atacuri asupra altor computere. Rootkit-urile sunt greu de detectat și îndepărtat și adesea necesită instrumente și expertiză speciale. Care sunt pericolele rootkit-urilor? Rootkit-urile pot fi folosite pentru a controla de la distanță mașina victimei, pentru a fura date sensibile sau chiar pentru a lansa atacuri asupra altor computere. Rootkit-urile sunt greu de detectat și îndepărtat și adesea necesită instrumente și expertiză speciale. Cum mă pot proteja de rootkit-uri? Există câteva lucruri pe care le puteți face pentru a vă proteja de rootkit-uri. În primul rând, păstrați sistemul de operare și software-ul la zi. Acest lucru va ajuta la închiderea oricăror vulnerabilități pe care rootkit-urile le pot exploata. În al doilea rând, utilizați un program antivirus și anti-malware de renume. Aceste programe pot ajuta la detectarea și eliminarea rootkit-urilor. În cele din urmă, aveți grijă la site-urile web pe care le vizitați și la atașamentele de e-mail pe care le deschideți. Rootkit-urile pot fi răspândite prin atașamente de e-mail rău intenționate sau site-uri web infectate.

Deși este posibil să ascundeți programele malware într-un mod care să păcălească chiar și produsele tradiționale antivirus/anti-spyware, majoritatea malware-urilor folosesc deja rootkit-uri pentru a se ascunde în adâncul computerului dvs. Windows... și devin din ce în ce mai periculoase! ÎN Rootkit DL3 - unul dintre cele mai avansate rootkit-uri văzute vreodată în lume. Rootkit-ul era stabil și putea infecta sistemele de operare Windows pe 32 de biți; deși erau necesare drepturi de administrator pentru a instala infecția pe sistem. Dar TDL3 este acum actualizat și acum poate infecta chiar și versiuni de Windows pe 64 de biți !

Ce este un rootkit

Virusul rootkit este ascuns tip de malware care este conceput pentru a ascunde existența anumitor procese sau programe de pe computerul dumneavoastră de metodele convenționale de detectare pentru a oferi acestuia sau altui proces rău intenționat acces privilegiat la computerul dumneavoastră.

Rootkit-uri pentru Windows folosit în mod obișnuit pentru a ascunde programele malware, cum ar fi dintr-un program antivirus. Este folosit în scopuri rău intenționate de viruși, viermi, uși din spate și spyware. Un virus combinat cu un rootkit produce așa-numiții viruși complet ascunși. Rootkit-urile sunt mai răspândite în domeniul programelor spion și sunt, de asemenea, folosite din ce în ce mai mult de către scriitorii de viruși.

În prezent, acestea sunt un nou tip de super spyware care ascunde efectiv și afectează direct nucleul sistemului de operare. Acestea sunt folosite pentru a ascunde prezența unui obiect rău intenționat pe computer, cum ar fi troieni sau keylogger. Dacă amenințarea folosește tehnologia rootkit pentru a se ascunde, este foarte dificil să găsești malware pe computer.

Rootkit-urile în sine nu sunt periculoase. Singurul lor scop este de a ascunde software-ul și urmele lăsate pe sistemul de operare. Fie că este vorba de software obișnuit sau malware.

Există trei tipuri principale de rootkit-uri. Primul tip, Rootkit-uri kernel 'De obicei, adaugă propriul cod la partea kernel a sistemului de operare, în timp ce al doilea tip,' Rootkit-uri în modul utilizator » Special conceput pentru ca Windows să ruleze normal în timpul pornirii sistemului sau introdus în sistem folosind așa-numitul „dropper”. Al treilea tip este rootkit-uri sau bootkit-uri MBR .

Când descoperiți că AntiVirus și AntiSpyware se blochează, este posibil să aveți nevoie de ajutor bun utilitar Anti-Rootkit . Rootkit Revaler din Microsoft Sysinternals este un utilitar avansat de detectare a rootkit-urilor. Ieșirea sa enumeră inconsecvențele API din registru și sistem de fișiere care pot indica prezența unui rootkit în modul utilizator sau în modul kernel.

Raport Microsoft Malware Protection Center despre amenințările rootkit

Centrul de protecție împotriva programelor malware Microsoft a pus la dispoziție pentru descărcare Raportul amenințărilor rootkit. Raportul analizează unul dintre cele mai insidioase tipuri de malware care amenință organizațiile și persoanele din prezent, rootkit-ul. Raportul explorează modul în care atacatorii folosesc rootkit-urile și cum funcționează rootkit-urile pe computerele afectate. Iată esenta raportului, începând cu ce sunt rootkit-urile - pentru începători.

rootkit este un set de instrumente pe care un atacator sau un creator de programe malware le folosește pentru a obține controlul asupra oricărui sistem nesecurizat/neprotejat, care este de obicei rezervat administratorului de sistem. În ultimii ani, termenul „ROOTKIT” sau „FUNCȚIONALITATE ROOTKIT” a fost înlocuit cu MALWARE, un program conceput pentru a avea un efect nedorit asupra unui computer care funcționează. Funcția principală a programelor malware este de a extrage în secret date valoroase și alte resurse din computerul utilizatorului și de a le furniza atacatorului, oferindu-i astfel control complet asupra computerului compromis. În plus, ele sunt greu de detectat și îndepărtat și pot rămâne ascunse mult timp, eventual ani, dacă sunt lăsate neobservate.

Deci, firesc, simptomele unui computer piratat trebuie mascate și luate în considerare înainte ca rezultatul să fie fatal. În special, ar trebui luate măsuri de securitate mai stricte pentru a descoperi atacul. Dar, după cum am menționat, odată ce aceste rootkit-uri/malware sunt instalate, capacitățile lor ascunse fac dificilă eliminarea acestuia și a componentelor sale pe care le pot descărca. Din acest motiv, Microsoft a creat un raport ROOTKITS.

Raportul de 16 pagini descrie modul în care atacatorul folosește rootkit-urile și cum funcționează aceste rootkit-uri pe computerele afectate.

Singurul scop al raportului este de a identifica și investiga în detaliu programele malware potențial periculoase care amenință multe organizații, în special utilizatorii de computere. De asemenea, menționează unele dintre familiile de malware comune și evidențiază metoda pe care atacatorii o folosesc pentru a instala aceste rootkit-uri în propriile lor scopuri egoiste pe sisteme sănătoase. În restul raportului, veți găsi experți care oferă câteva recomandări pentru a ajuta utilizatorii să atenueze amenințarea reprezentată de rootkit-uri.

Tipuri de rootkit-uri

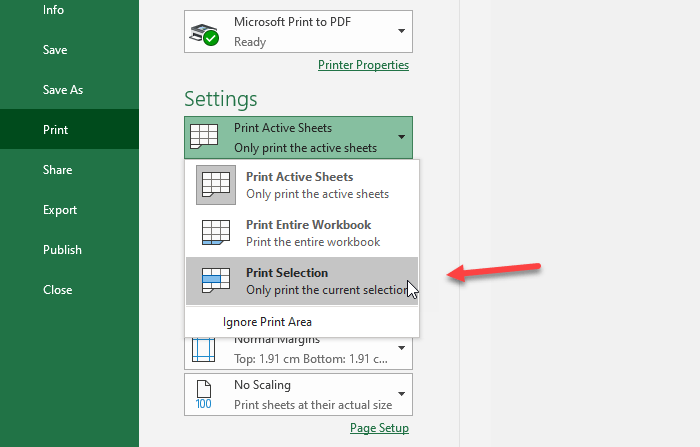

Există multe locuri în care malware-ul se poate instala în sistemul de operare. Deci, practic, tipul de rootkit este determinat de locația sa în care efectuează subversia căii de execuție. Include:

- Rootkit-uri în modul utilizator

- Rootkit-uri în modul kernel

- MBR rootkit-uri / bootkit-uri

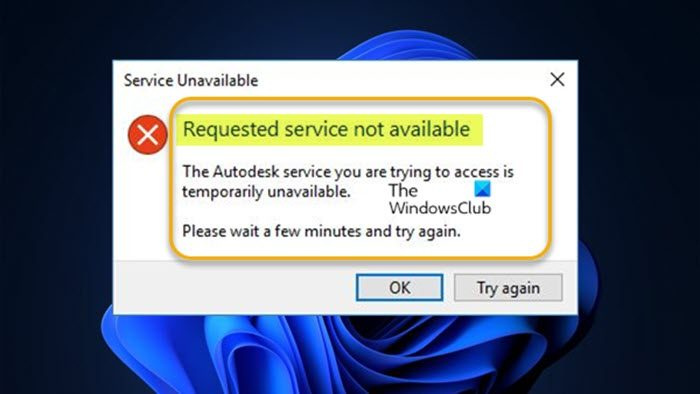

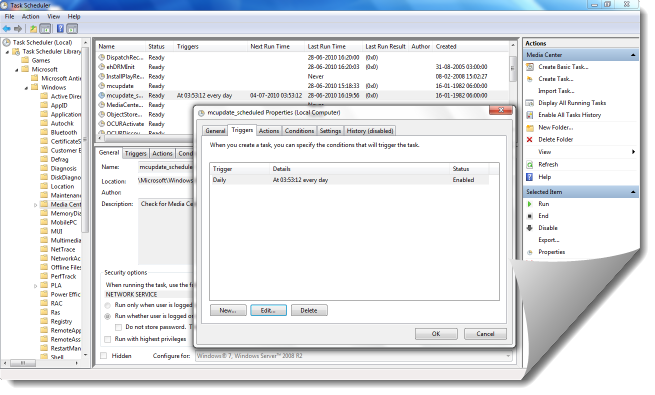

Posibilele consecințe ale spargerii unui rootkit în modul kernel sunt prezentate în captura de ecran de mai jos.

există o problemă cu certificatul de securitate al acestui site Windows 10

Al treilea tip, modificați înregistrarea principală de pornire pentru a prelua controlul asupra sistemului și a începe procesul de pornire din cel mai devreme punct posibil din secvența de pornire3. Acesta ascunde fișiere, modificări ale registrului, dovezi ale conexiunilor la rețea și alți posibili indicatori care pot indica prezența acestuia.

Familii de programe malware cunoscute care folosesc funcțiile rootkit

- Win32 / Sinowal 13 - O familie de programe malware cu mai multe componente care încearcă să fure date sensibile, cum ar fi numele de utilizator și parolele pentru diferite sisteme. Aceasta include încercările de a fura date de autentificare pentru diferite conturi FTP, HTTP și de e-mail, precum și acreditările utilizate pentru operațiuni bancare online și alte tranzacții financiare.

- Win32 / Cutwail 15 - Un troian care descarcă și lansează fișiere arbitrare. Fișierele descărcate pot fi executate de pe disc sau inserate direct în alte procese. În timp ce funcționalitatea descărcărilor variază, Cutwail descarcă de obicei alte componente de spam. Utilizează un rootkit în modul kernel și instalează mai multe drivere de dispozitiv pentru a-și ascunde componentele de utilizatorii afectați.

- Win32 / Rustock - O familie multicomponentă de troieni backdoor cu suport pentru rootkit, concepută inițial pentru a ajuta la răspândirea e-mailurilor „spam” prin botnet . O rețea bot este o rețea mare de computere piratate controlate de un atacator.

Protecție rootkit

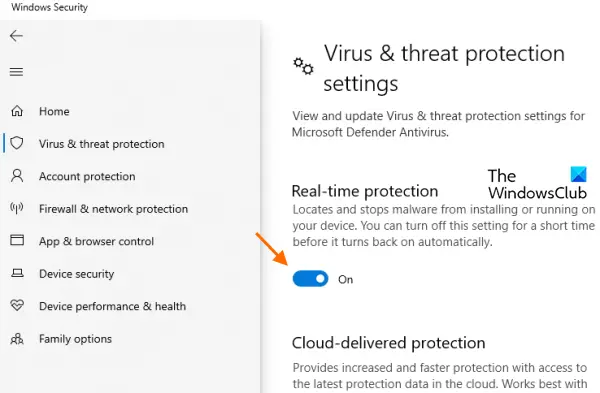

Prevenirea instalării rootkit-urilor este cea mai eficientă modalitate de a evita infecțiile cu rootkit. Pentru a face acest lucru, trebuie să investiți în tehnologii de securitate, cum ar fi antivirusuri și firewall-uri. Astfel de produse ar trebui să adopte o abordare cuprinzătoare a protecției utilizând detectarea tradițională bazată pe semnătură, detectarea euristică, capabilitățile de semnătură dinamice și receptive și monitorizarea comportamentului.

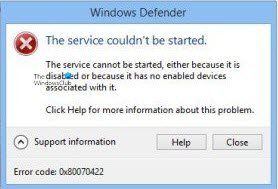

Toate aceste seturi de semnături ar trebui actualizate folosind mecanismul de actualizare automată. Soluțiile antivirus Microsoft includ o serie de tehnologii concepute special pentru a proteja împotriva rootkit-urilor, inclusiv monitorizarea în timp real a comportamentului nucleului, care detectează și raportează încercările de modificare a nucleului unui sistem vulnerabil și analiza directă a sistemului de fișiere, care facilitează identificarea și eliminarea. drivere ascunse.

Dacă se constată că un sistem este compromis, un instrument suplimentar pentru a porni într-un mediu cunoscut bun sau de încredere poate fi util, deoarece poate sugera o acțiune de remediere adecvată.

În asemenea împrejurări

- Offline System Checker (parte a Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender Offline poate fi de ajutor.

Pentru mai multe informații, puteți descărca raportul în format PDF de pe site Centrul de descărcare Microsoft.